前言 被ptrace吓住了,看不明白,前几天仔细看了一下,了解了一下父子进程相关机制 赛题https://nepctf.lemonprefect.cn/games/2/challengesWphttps://mp.weixin.qq.com/s?__biz=Mzk0MjU4OTUxMw==&…

前言 做这道题的时候当时刚刚重新学堆,其实确实观察到uaf的点,以及想到剩下root本身就可以double free,但没有做出来,是因为当时不知道tcache安全机制。整理相关安全机制+正确收集libc版本以后,这道题的思路呼之欲出,但细节还是经验不足啊,没刷多少题,得去看看师傅们是怎么构造任意读…

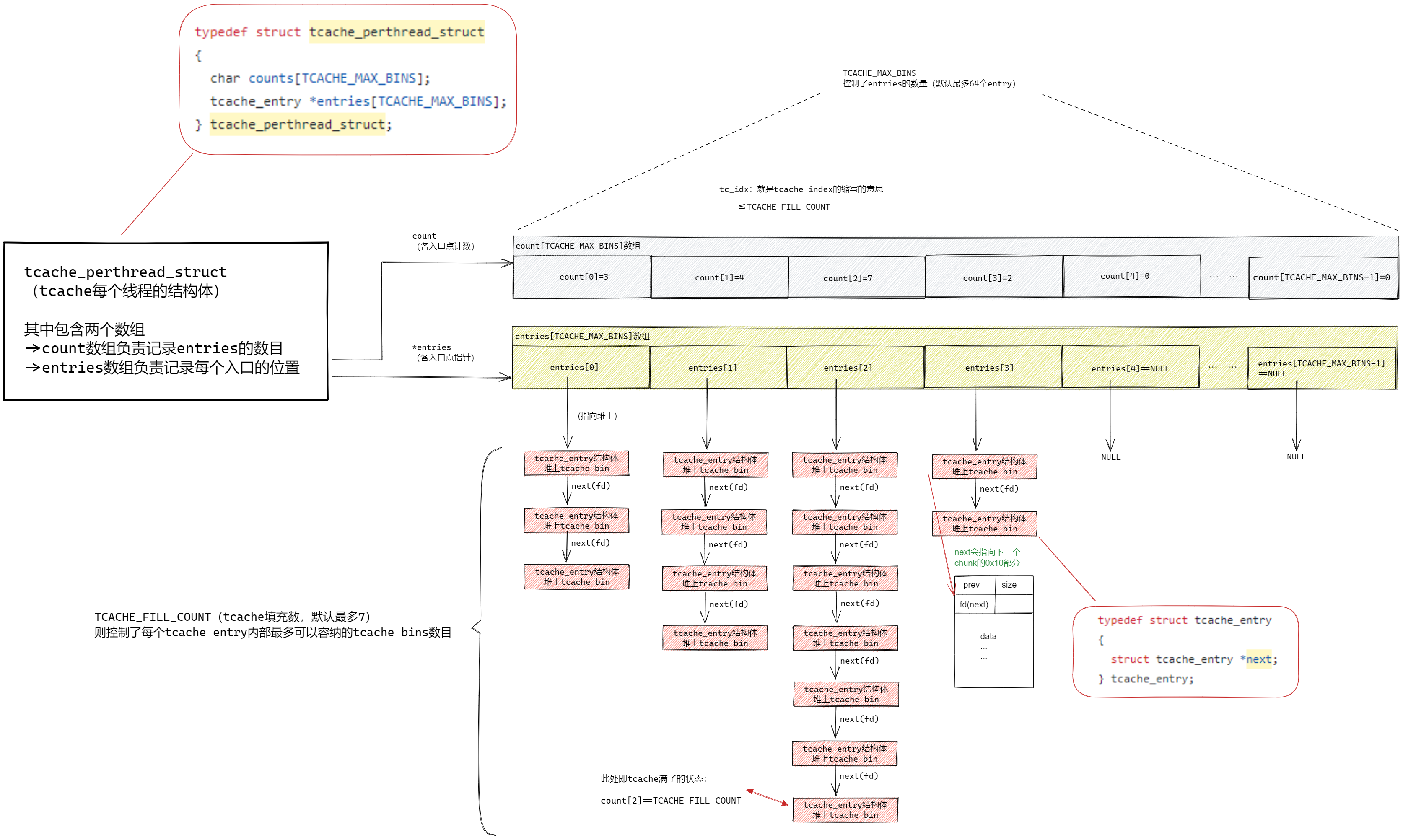

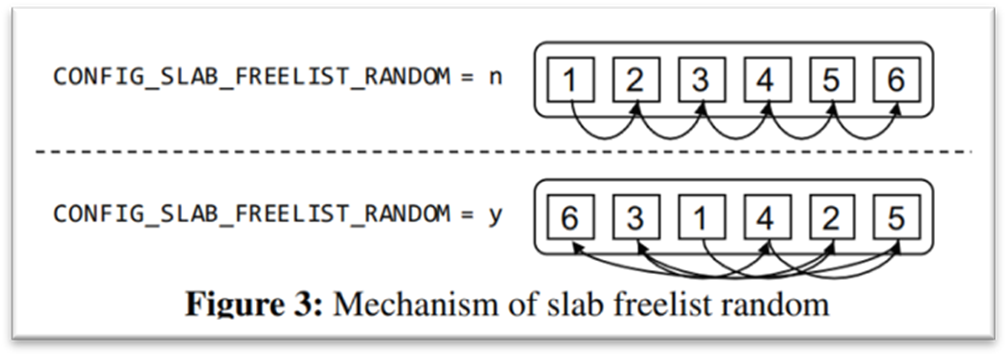

前言 本文重点关注tcache本身的结构、取用放入的原子操作,以及其free安全机制的演变过程, 大概分水岭在于 2.26(tcache出现) 2.28(_int_free引入key防止双重释放) 2.32(PROTECT_PTR的引入波及tcache利用) 2.34(使得key随机生成,而非tca…

前言 曾经的学习止步于此,现在,在高版本堆的背景下,仍然值得一学 为什么要学习_IO_FILE? _IO_FILE的特性可以让我们在没有show的情况下完成信息泄露,也可以让我们在没有free()给出的情况下完成getshell _IO_FILE内部含有丰富的虚函数,对这些虚函数进行劫持,能够形成类…

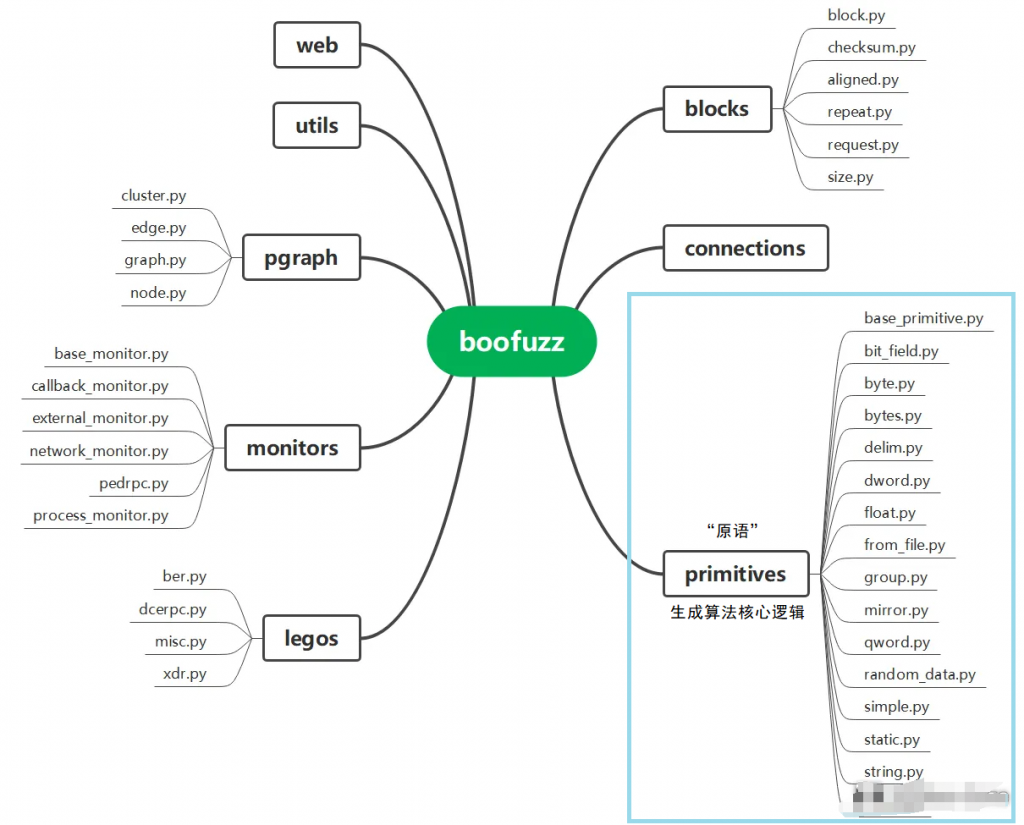

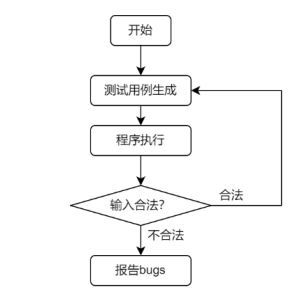

那么,就来看看基于生成的boofuzz吧,虽然后面实现了持续生成的方案,但没有任何反馈调整变异机制,所以其实还是基于生成的 基于生成和基于变异的模糊测试区别在于, 基于生成的方法一次性生成所有样例,在生成初始输入后不会根据输入继续变动,实现起来很简单,无需插桩等; 而基于变异的方法则会一直运行,根据…

前言 对于防御者来说,现有的内存损坏和控制流劫持保护措施提供的保护并不完整。对于软件开发人员来说,手动代码分析无法扩展到大型程序。这些漏洞可能被恶意攻击者利用,导致数据泄露、系统崩溃,甚至是更严重的安全事件。 fuzzing 技术,作为一种无需静态分析、动态调试等手段,却能有效识别和暴露软件程序中的…

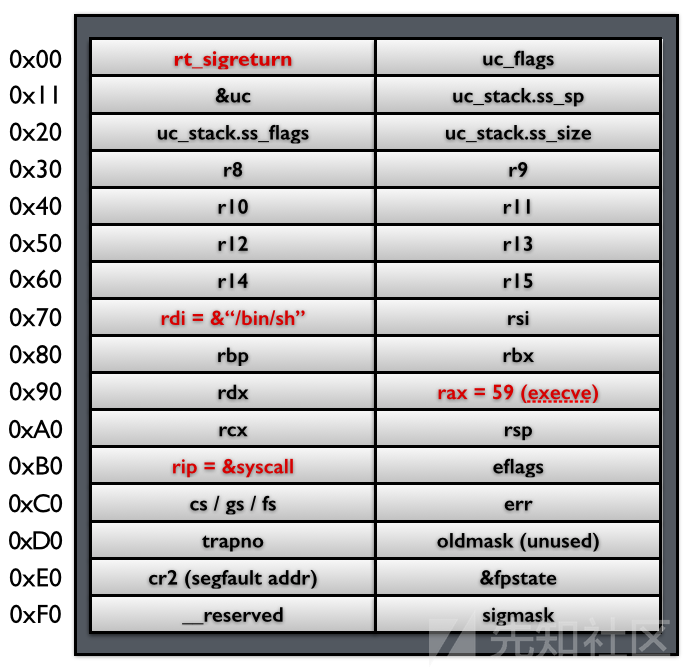

简介 SROP(S for Sigreturn)技术在2014年被提出,论文原文在https://www.cs.vu.nl/~herbertb/papers/srop_sp14.pdf 其只需要一个syscall的gadget就能实现操控几乎全部的寄存器,相当强大 其利用前提是我们能够操控触发Sig…

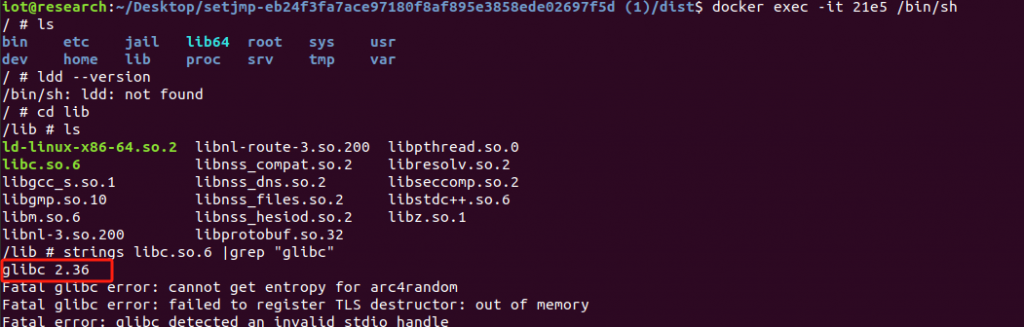

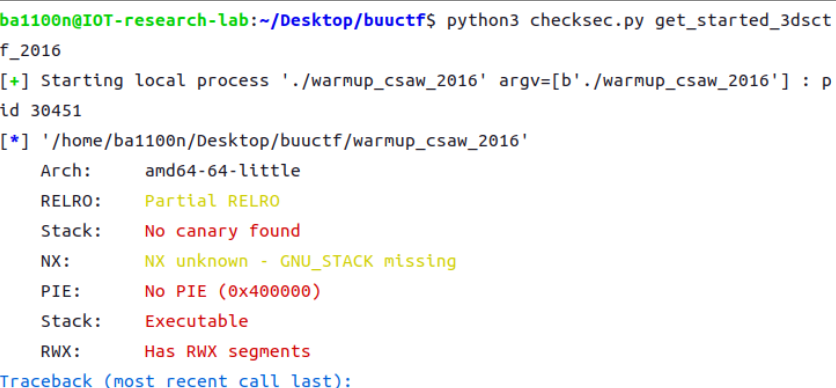

前言 很久没有pwn了,最近复现漏洞发现还是得回看一下,遇到很有意思的一题,这题不是一般的模版题,特别地,这是一道只有非预期解才能打通远程的题;因为远程返回不了flag相关文字,被迫从简单ret2flag函数变成getshell。 网上题解很多都是照搬别人的思路,基本上不说那些和平常题目不一样的细节…

虽然研究方向目前不是这个,但上个学期因为课程缘故,精读完这篇顶会论文以后,不禁赞叹,韩国那边的作者团队真的太细致了,对这一时序侧信道问题进行了如此精细的思考和测试,还提出了缓解方案,甚至基于未来应用该方案的考量,对其进行了性能测试。无论是不是做相关领域的事情,都要有这种探究精神👍很棒很棒 但在反复思…